In un panorama digitale in rapida evoluzione, in cui si prevede che gli investimenti globali in intelligenza artificiale raggiungeranno oltre […]

Quante app hai usato sul tuo browser? Non sono solo le app del cellulare o delle più moderne tv, ogni giorno usiamo tantissime applicazioni web: applicativi utili a fare per noi attività di ogni tipo, come monitorare il nostro conto in banca o segnare le nostre presenze al lavoro.

Ogni applicazione web o sito internet necessita di un processo costituito da:

• l’analisi delle eventuali misure di sicurezza impiegate,

• il test di penetrazione, al fine di individuare eventuali falle,

• una fase di correzione degli eventuali problemi.

Solo in questo modo si può essere sicuri che l’applicazione web o il sito internet non sia vulnerabile agli attacchi hacker.

Di recente abbiamo eseguito l’attività WAPT su una web application che gestisce dati finanziari.

Il Metodo WAPT

L’attività è stata realizzata tramite un approccio grey box e seguendo la OWASP (Open Web Application Security Project) Testing Methodology, un progetto open source che ha l’obiettivo di realizzare linee guida, strumenti e metodologie per migliorare la sicurezza delle applicazioni e che prevede il seguente elenco di categorie di sicurezza:

• Information Gathering

• Configuration and Deployment Management Testing

• Identity Management Testing

• Authentication Testing

• Authorization Testing

• Session Management Testing

• Input Validation Testing

• Testing for Error Handling

• Testing for Weak Cryptography

• Business Logic Testing

• Client-side Testing

• API Testing.

Cosa può succedere?

Le vulnerabilità riscontrabili nel codice di un’applicazione web possono essere più o meno pericolose: dalla semplice non autorizzata esfiltrazione di dati alla completa compromissione del server che ospita l’applicazione.

Cosa abbiamo fatto e in che tempi

I tempi dell’indagine sono in funzione delle linee di codice dell’app, ovvero: quanto più complessa è l’app più tempo è necessario. Il lavoro che abbiamo eseguito, per la semplicità dello strumento che dovevamo analizzare, è stato fatto in una settimana.

Tutte le attività sono state condotte in modo da simulare un attore malintenzionato (che già possiede credenziali per autenticarsi all’applicazione web) impegnato in un attacco mirato contro l’applicazione web.

Il nostro obiettivo era quello di:

- identificare se un attaccante remoto fosse in grado di penetrare le difese dell’applicazione web,

- determinare l’impatto di una violazione della sicurezza sulla riservatezza dei dati dell’applicazione.

Un ID non sicuro

Abbiamo cercato le vulnerabilità che permettevano di sfruttare le debolezze della sicurezza che avrebbero permesso a un attaccante remoto di ottenere un accesso non autorizzato ai dati.

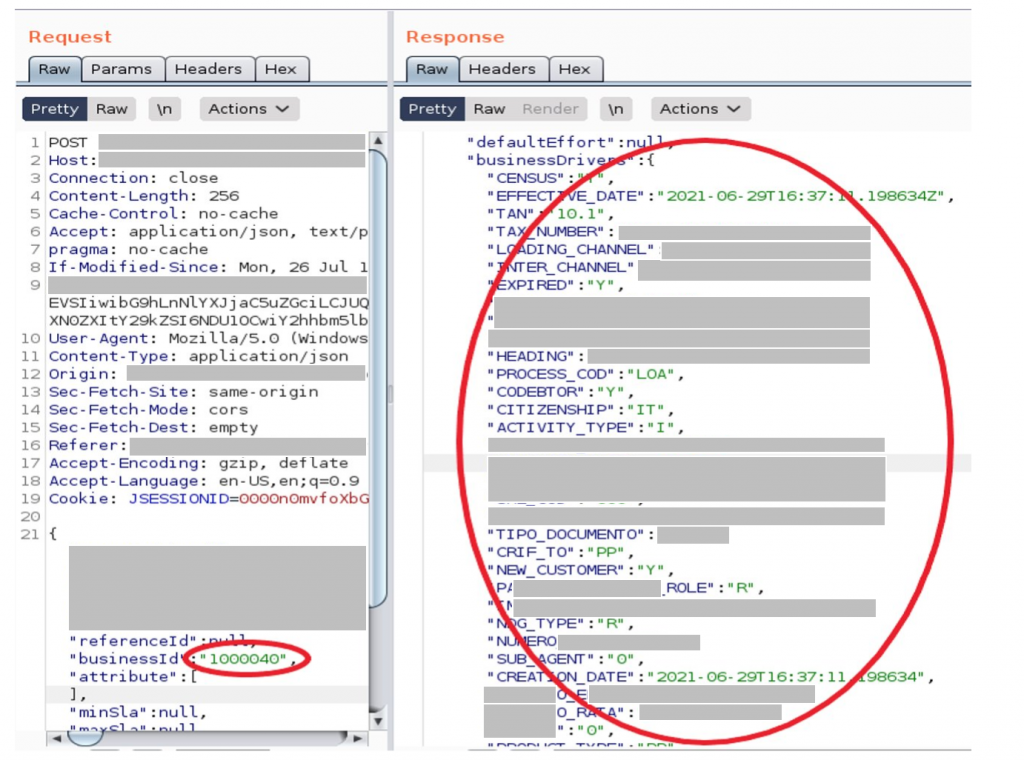

Utilizzando il tool Burp Suite, che permette l’ispezione della conversazione HTTP avvenuta tra il browser e l’applicazione web, è stato possibile individuare quello che nel gergo della sicurezza informatica viene chiamato un ID non sicuro, sintomo della presenza di una vulnerabilità comunemente nota come IDOR.

Questa vulnerabilità è stata individuata grazie a un’analisi preliminare condotta utilizzando normalmente l’applicazione web e ispezionando ogni conversazione HTTP.

In alcune di queste conversazioni è stato poi modificato il valore di alcuni ID non sicuri per verificare la presenza di questa vulnerabilità.

Nello screenshot è possibile notare che una richiesta HTTP POST intercettata e – come test – è stata manipolata, modificando il valore di un parametro (il businessId) inviato. In questo modo è stato possibile richiamare e visionare un’informazione non consentita dai normali privilegi dell’utente.

Un report con tutte le vulnerabilità individuate è stato redatto con una sezione dedicata alle procedure di remediation e fixing.

La remediation – su questa analisi mirata – è stata fatta in giornata.

Vuoi saperne di più? CONTATTACI.

Per non perderti i nuovi aggiornamenti iscriviti alla nostra newsletter.

Scopri quanto è sicura la tua azienda

BLUEIT PARTECIPA AL MESE DELLA CYBER SECURITY EUROPEA

Gli attacchi informatici secondo il Global Risks Report 2021 del World Economic Forum, rappresentano il principale pericolo globale legato alla tecnologia.